Отключение кеширования в Drupal 8

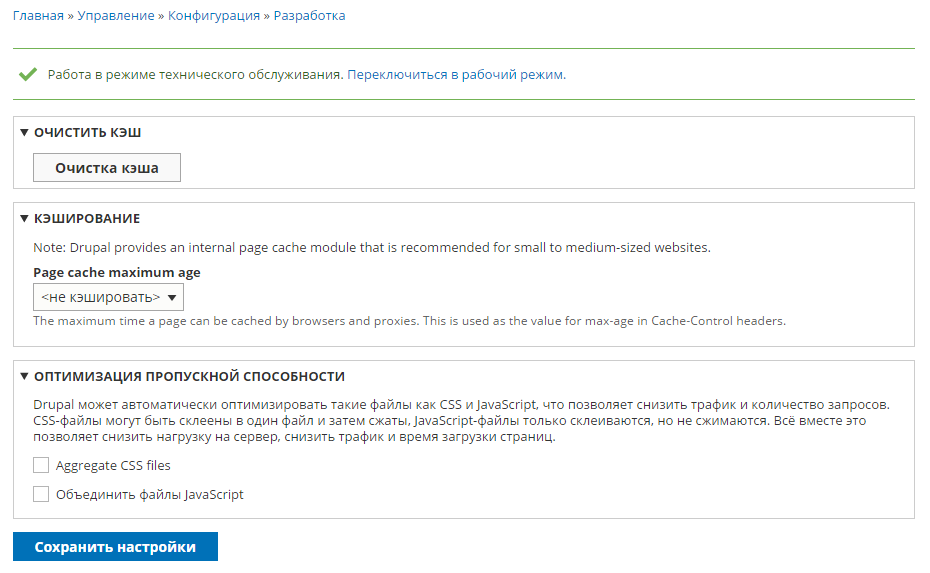

Играюсь с новой (восьмой) версией фреймворка Drupal. С определенной долей удачности удалось смигрировать из Drupal 7, но сейчас руководство, как отключить принудительное кеширование. Отключение будет полезным при активной работе/разработке с модулями или темами оформления сайта. В административной панели Drupal есть некоторые настройки оптимизации и они выглядят вот так: Даже при таких настройках кеширование присутствует и […]